Rootkit היא סוג של תוכנה המאפשרת לתוקף להשיג שליטה על המחשב של הקורבן. ניתן להשתמש ב-rootkit כדי לשלוט מרחוק במכונה של הקורבן, לגנוב נתונים רגישים, או אפילו להפעיל התקפות על מחשבים אחרים. קשה לזהות ולהסיר ערכות שורש, ולעתים קרובות דורשות כלים ומומחיות מיוחדים. כיצד פועלות rootkits? Rootkits פועלות על ידי ניצול פגיעויות במערכת ההפעלה או בתוכנה. לאחר התקנת ה-rootkit, ניתן להשתמש בו כדי לקבל גישה למחשב של הקורבן. ניתן להשתמש ב-Rootkits כדי לשלוט מרחוק במכונה של הקורבן, לגנוב נתונים רגישים, או אפילו להפעיל התקפות על מחשבים אחרים. קשה לזהות ולהסיר ערכות שורש, ולעתים קרובות דורשות כלים ומומחיות מיוחדים. מהן הסכנות של rootkits? ניתן להשתמש ב-Rootkits כדי לשלוט מרחוק במכונה של הקורבן, לגנוב נתונים רגישים, או אפילו להפעיל התקפות על מחשבים אחרים. קשה לזהות ולהסיר ערכות שורש, ולעתים קרובות דורשות כלים ומומחיות מיוחדים. איך אני יכול להגן על עצמי מפני rootkits? יש כמה דברים שאתה יכול לעשות כדי להגן על עצמך מפני rootkits. ראשית, שמרו על מערכת ההפעלה והתוכנה שלכם מעודכנים. זה יעזור לסגור כל פגיעות ש-rootkits יכולים לנצל. שנית, השתמש בתוכנת אנטי וירוס ואנטי תוכנות זדוניות מכובד. תוכניות אלה יכולות לעזור בזיהוי והסרה של rootkits. לבסוף, היזהר לגבי אתרי האינטרנט שבהם אתה מבקר והקבצים המצורפים לדוא'ל שאתה פותח. ניתן להפיץ ערכות שורש באמצעות קבצים מצורפים דוא'ל זדוניים או אתרים נגועים.

אמנם אפשר להסתיר תוכנות זדוניות בצורה שתטעה אפילו מוצרי אנטי-וירוס/אנטי-ריגול מסורתיים, אבל רוב התוכנות הזדוניות כבר משתמשות ב-rootkits כדי להסתתר עמוק בתוך מחשב ה-Windows שלך... והן נעשות יותר ויותר מסוכנות! IN Rootkit DL3 - אחת מה-rootkits המתקדמות ביותר שנראו אי פעם בעולם. ה-rootkit היה יציב ועלול להדביק מערכות הפעלה של Windows 32-bit; למרות שנדרשו זכויות מנהל כדי להתקין את ההדבקה במערכת. אבל TDL3 מעודכן כעת ויכול כעת להדביק אפילו גרסאות 64 סיביות של Windows !

מה זה rootkit

וירוס Rootkit הוא התגנבות סוג של תוכנות זדוניות אשר נועד להסתיר את קיומם של תהליכים או תוכניות מסוימות במחשב שלך משיטות זיהוי קונבנציונליות על מנת להעניק לו או לתהליך זדוני אחר גישה מיוחסת למחשב שלך.

Rootkits עבור Windows משמש בדרך כלל להסתרת תוכנות זדוניות, כגון מתוכנת אנטי וירוס. הוא משמש למטרות זדוניות על ידי וירוסים, תולעים, דלתות אחוריות ותוכנות ריגול. וירוס בשילוב עם rootkit מייצר מה שנקרא וירוסים מוסתרים לחלוטין. ערכות Rootkits נפוצות יותר בתחום תוכנות הריגול, והן נמצאות יותר ויותר בשימוש על ידי כותבי וירוסים.

נכון לעכשיו, מדובר בסוג חדש של תוכנות ריגול שמסתירות ומשפיעות ישירות על ליבת מערכת ההפעלה. הם משמשים להסתרת נוכחות של אובייקט זדוני במחשב שלך, כגון סוסים טרויאניים או keyloggers. אם האיום משתמש בטכנולוגיית rootkit כדי להסתיר, קשה מאוד למצוא תוכנות זדוניות במחשב שלך.

ערכות שורש עצמן אינן מסוכנות. מטרתם היחידה היא להסתיר את התוכנה והעקבות שנותרו על מערכת ההפעלה. בין אם זה תוכנה רגילה או תוכנה זדונית.

ישנם שלושה סוגים עיקריים של rootkits. הסוג הראשון, ערכות שורש ליבה 'בדרך כלל מוסיפים קוד משלהם לחלק הליבה של מערכת ההפעלה, בעוד הסוג השני,' Rootkits של מצב משתמש »תוכנן במיוחד עבור Windows לפעול כרגיל במהלך אתחול המערכת, או הכנס למערכת באמצעות מה שנקרא 'דרופר'. הסוג השלישי הוא MBR rootkits או bootkits .

כאשר אתה מגלה שהאנטי וירוס והאנטי ריגול שלך קורסים, ייתכן שתזדקק לעזרה כלי טוב Anti-Rootkit . Rootkit Revaler מ Microsoft Sysinternals הוא כלי מתקדם לזיהוי rootkit. הפלט שלו מפרט חוסר עקביות בממשק ה-API של הרישום ומערכת הקבצים שעשויות להצביע על נוכחות של rootkit במצב משתמש או מצב ליבה.

מרכז הגנת תוכנות זדוניות של מיקרוסופט דיווח על איומי rootkit

מרכז ההגנה על תוכנות זדוניות של מיקרוסופט הפך את דוח האיום Rootkit לזמין להורדה. הדו'ח בוחן את אחד הסוגים הערמומיים ביותר של תוכנות זדוניות המאיימות על ארגונים ויחידים כיום, ה-Rootkit. הדוח בוחן כיצד תוקפים משתמשים ב-rootkits וכיצד פועלות rootkits במחשבים מושפעים. להלן תמצית הדוח, החל מהן rootkits - למתחילים.

rootkit הוא סט של כלים שתוקף או יוצר תוכנות זדוניות משתמש בהם כדי להשיג שליטה על כל מערכת לא מאובטחת/לא מוגנת, שבדרך כלל שמורה למנהל המערכת. בשנים האחרונות הוחלף המונח 'ROOTKIT' או 'ROOTKIT FUNCTIONALITY' ב-MALWARE, תוכנה שנועדה להשפיע בצורה לא רצויה על מחשב מתפקד. תפקידה העיקרי של תוכנות זדוניות הוא לחלץ בסתר נתונים יקרי ערך ומשאבים אחרים מהמחשב של המשתמש ולספק אותם לתוקף, ובכך לתת לו שליטה מלאה על המחשב שנפגע. מה גם שקשה לזהות ולהסיר אותם, ויכולים להישאר חבויים לאורך זמן, אולי שנים, אם לא שמים לב אליהם.

אז, מטבע הדברים, יש להסוות את הסימפטומים של מחשב פרוץ ולהביא אותם בחשבון לפני שהתוצאה תהיה קטלנית. בפרט, יש לנקוט באמצעי אבטחה מחמירים יותר כדי לחשוף את המתקפה. אך כאמור, לאחר התקנת ה-Rootkits/תוכנות הזדוניות הללו, היכולות הנסתרות שלהם מקשות על הסרתן ואת הרכיבים שלה שהם יכולים להוריד. מסיבה זו, מיקרוסופט יצרה דוח ROOTKITS.

הדוח בן 16 העמודים מתאר כיצד התוקף משתמש ב-rootkits וכיצד rootkits אלו פועלות במחשבים המושפעים.

המטרה היחידה של הדו'ח היא לזהות ולחקור ביסודיות תוכנה זדונית שעלולה להיות מסוכנת המאיימת על ארגונים רבים, במיוחד משתמשי מחשב. זה גם מזכיר כמה ממשפחות התוכנות הזדוניות הנפוצות ומדגיש את השיטה שבה משתמשים התוקפים כדי להתקין ערכות שורש אלה למטרות אנוכיות משלהם במערכות בריאות. בהמשך הדו'ח, תמצאו מומחים שנותנים כמה המלצות שיעזרו למשתמשים להפחית את האיום הנשקף מ-rootkits.

סוגי rootkits

ישנם מקומות רבים שבהם תוכנה זדונית יכולה להתקין את עצמה במערכת ההפעלה. אז בעצם סוג ה-rootkit נקבע לפי המיקום שבו הוא מבצע את החתרנות של נתיב הביצוע. זה כולל:

- Rootkits של מצב משתמש

- Rootkits של מצב ליבה

- MBR rootkits / bootkits

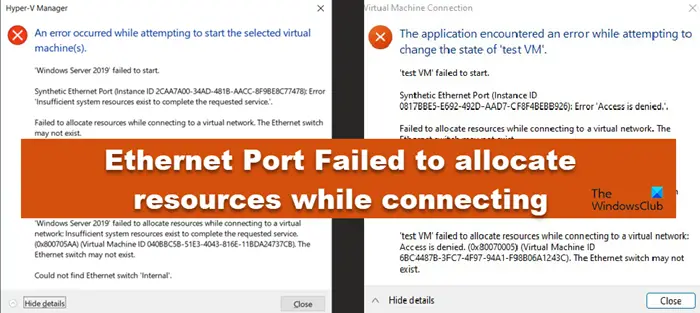

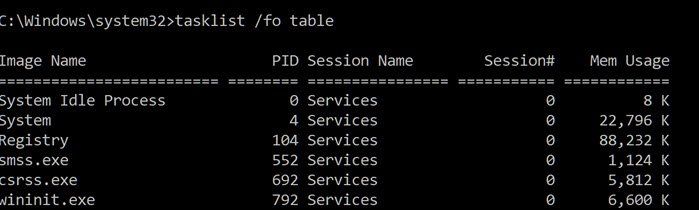

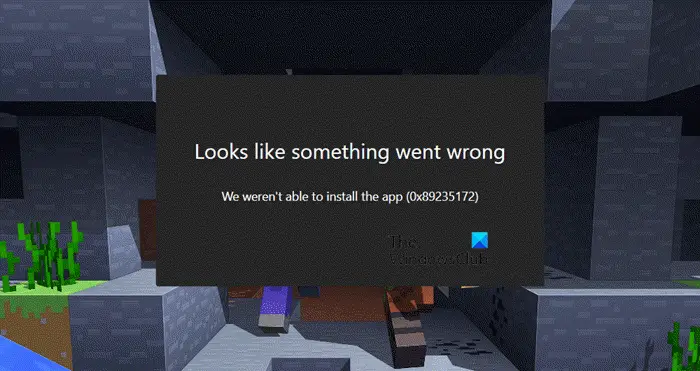

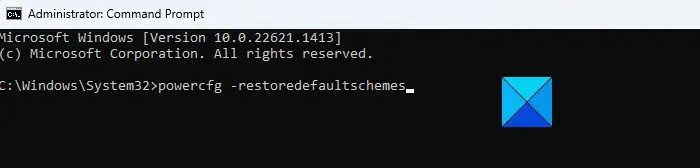

ההשלכות האפשריות של פיצוח rootkit במצב ליבה מוצגות בצילום המסך למטה.

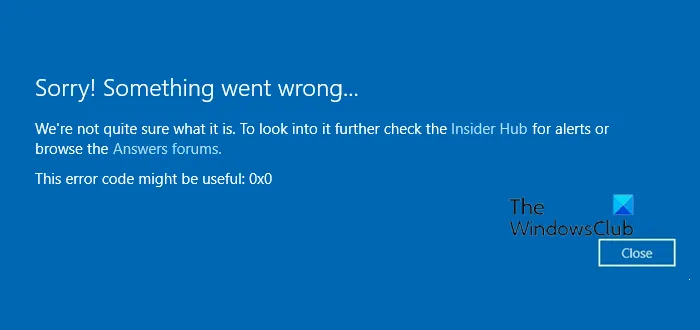

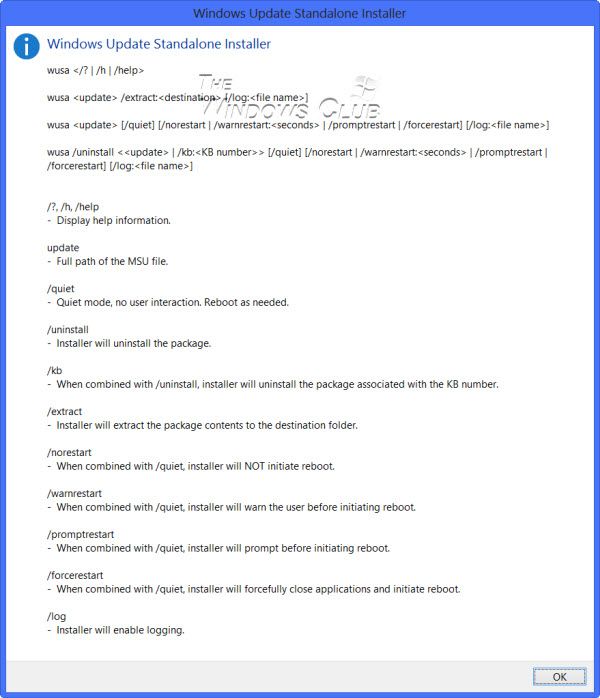

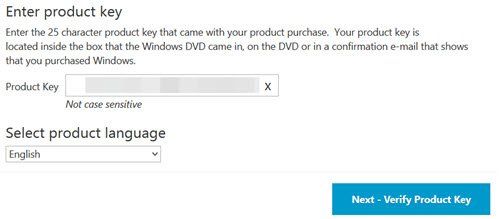

שגיאות חבילת מתקין Windows - -

סוג שלישי, שנה את רשומת האתחול הראשית כדי להשתלט על המערכת ולהתחיל את תהליך האתחול מהנקודה המוקדמת ביותר האפשרית ברצף האתחול3. הוא מסתיר קבצים, שינויים ברישום, עדויות לחיבורי רשת ואינדיקטורים אפשריים אחרים שעשויים להצביע על נוכחותו.

משפחות תוכנות זדוניות ידועות המשתמשות בתכונות rootkit

- Win32 / Sinowal 13 - משפחה מרובת רכיבים של תוכנות זדוניות המנסה לגנוב נתונים רגישים כגון שמות משתמש וסיסמאות למערכות שונות. זה כולל ניסיונות לגנוב נתוני אימות עבור חשבונות FTP, HTTP ודוא'ל שונים, כמו גם אישורים המשמשים לבנקאות מקוונת ועסקאות פיננסיות אחרות.

- Win32 / Cutwail 15 - טרויאני שמוריד ומשגר קבצים שרירותיים. ניתן לבצע קבצים שהורדו מהדיסק או להכניס אותם ישירות לתהליכים אחרים. בעוד הפונקציונליות של ההורדות משתנה, Cutwail בדרך כלל מוריד רכיבי דואר זבל אחרים. הוא משתמש ב-rootkit במצב ליבה ומתקין מספר מנהלי התקנים כדי להסתיר את הרכיבים שלו ממשתמשים מושפעים.

- Win32 / Rustock - משפחה מרובת רכיבים של סוסים טרויאניים בדלת אחורית עם תמיכה ב-Rootkit, שתוכננה במקור לסייע בהפצת דואר אלקטרוני באמצעות 'דואר זבל' באמצעות רשת בוט . רשת בוט היא רשת גדולה של מחשבים פרוצים הנשלטת על ידי תוקף.

הגנת Rootkit

מניעת התקנה של ערכות שורש היא הדרך היעילה ביותר להימנע מהידבקויות ב-rootkit. לשם כך צריך להשקיע בטכנולוגיות אבטחה כמו אנטי וירוסים וחומות אש. מוצרים כאלה צריכים לנקוט בגישה מקיפה להגנה באמצעות זיהוי מסורתי מבוסס-חתימות, זיהוי היוריסטי, יכולות חתימה דינמיות ומגוונות, וניטור התנהגות.

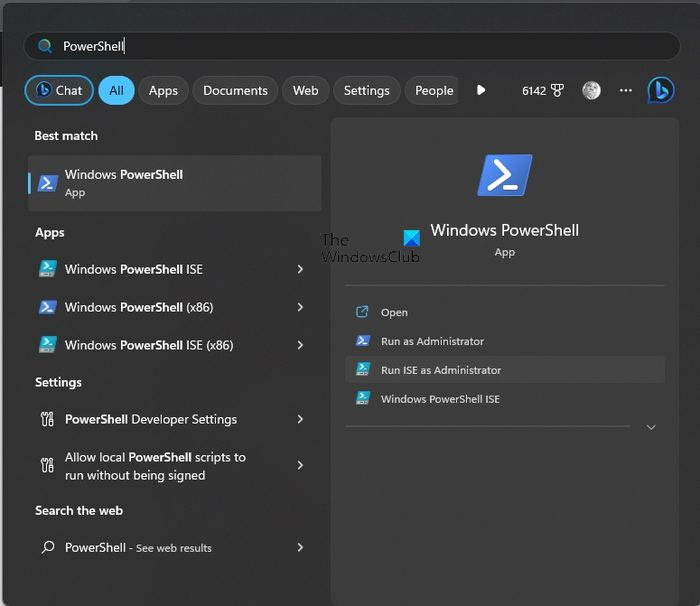

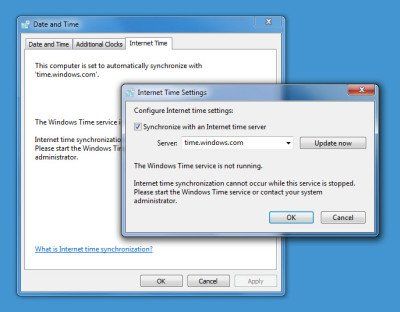

יש לעדכן את כל ערכות החתימות הללו באמצעות מנגנון העדכון האוטומטי. פתרונות האנטי-וירוס של מיקרוסופט כוללים מספר טכנולוגיות שתוכננו במיוחד כדי להגן מפני rootkits, כולל ניטור התנהגות ליבה בזמן אמת, המזהה ומדווח על ניסיונות לשנות את הליבה של מערכת פגיעה, וניתוח ישיר של מערכת קבצים, המקל על זיהוי והסרה. נהגים נסתרים.

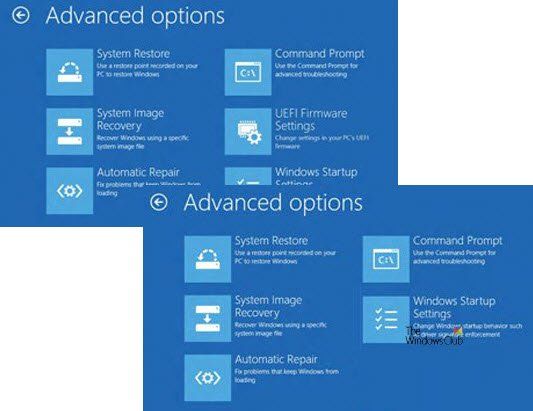

אם יתגלה שמערכת נפגעת, כלי נוסף לאתחול לתוך סביבה ידועה וטובה או מהימנה יכול להיות שימושי, מכיוון שהוא עשוי להציע איזו פעולה מתקנת מתאימה.

בנסיבות כאלה

- בודק מערכת לא מקוון (חלק מ-Microsoft Diagnostics and Recovery Toolkit (DaRT))

- Windows Defender Offline יכול להיות מועיל.

למידע נוסף, ניתן להוריד את הדוח בפורמט PDF מהאתר מרכז ההורדות של מיקרוסופט.